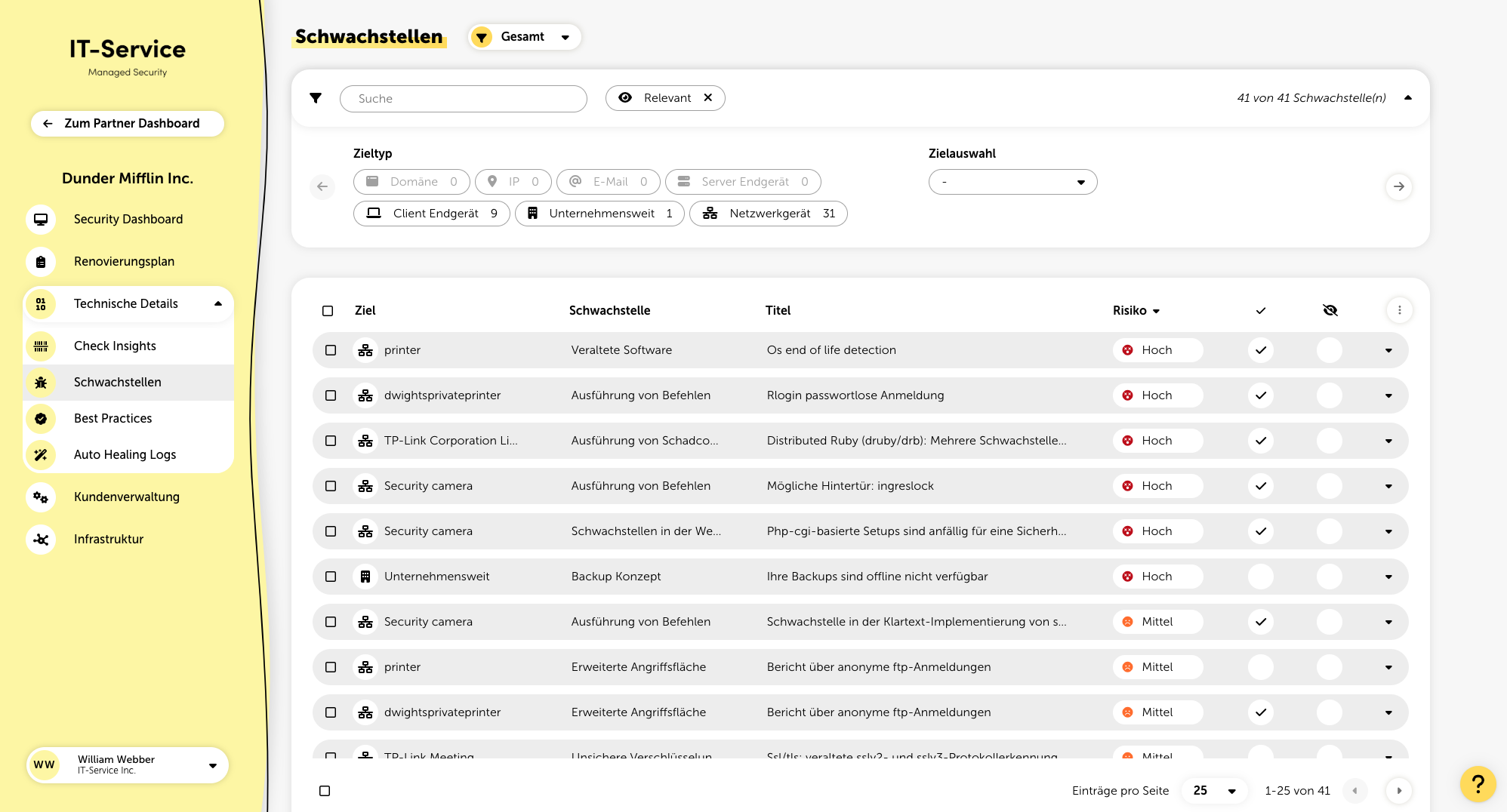

Im Menüpunkt “Schwachstellen” in den technischen Details finden Sie eine Auflistung aller gefundenen Schwachstellen inkl. technischer Beschreibung und Lösungsweg. Die Daten aus dieser Übersicht können ganz einfach als CSV-Datei exportiert werden und als Hilfestellung bei technischen Umsetzungen verwendet werden.

Im Filter-Panel können die Schwachstellen nach Zieltyp, konkreten Zielen, Risikobewertung, Asset Wert, Maßnahmen, Produkten und Relevanz gefiltert werden. Zusätzlich ermöglicht die Volltextsuche die Filterung nach spezifischen Schwachstellen, wobei hier auch die Suche nach bestimmten CVE-IDs möglich ist.

In der Auflistung können zu jeder Schwachstelle folgende Informationen entnommen werden:

Name des Ziels (konkretes Ziel oder unternehmensweite Schwachstelle)

Bezeichnung der Schwachstelle (grobe Kategorisierung)

Titel (Name der spezifischen Schwachstelle)

Risikobewertung (unterteilt in hoch, mittel und niedrig)

Indikator, ob eine entsprechende Maßnahme zur Schwachstelle geplant ist

Optional: Schwachstelle als erledigt markieren

Indikator, ob die Schwachstelle ignoriert wurde

Es kann vorkommen, dass die Umsetzung einer Maßnahme nicht automatisiert feststellbar ist, zum Beispiel bei der Schwachstelle “Kompromittierte Benutzerdaten”. Für diesen Fall wurde der Button "Als erledigt markieren" eingeführt. Dieser markiert die Schwachstelle manuell als erledigt, entfernt sie aus der Auflistung und lässt sie auch bei einem erneuten Scan nicht wieder auftauchen.

Sollten z.B. neue kompromittierte Benutzerpasswörter bekannt werden, tritt eine neue Schwachstelle auf.

Beim Ausklappen einer Schwachstelle können Sie auswählen, diese zu ignorieren. Die Schwachstelle hat anschließend keinen weiteren Einfluss auf die Gesamtbewertung Ihrer Sicherheitslage.

Um nachvollziehen zu können, wer, wann und aus welchem Grund eine bestimmte Schwachstelle ignoriert hat, wird automatisch festgehalten, welcher Benutzer zu welchem Zeitpunkt die Schwachstelle ignoriert hat. Optional kann auch eine interne Notiz hinzugefügt werden.

Schwachstellen können auch global ignoriert werden. Klicken Sie dafür im Popup im Abschnitt “Global ignorieren” auf den Switch "Aktivieren". Die global ignorierte Schwachstelle wird dann auf Partnerebene in den allgemeinen Einstellungen angezeigt und kann dort auch wieder aus dieser Liste entfernt werden.

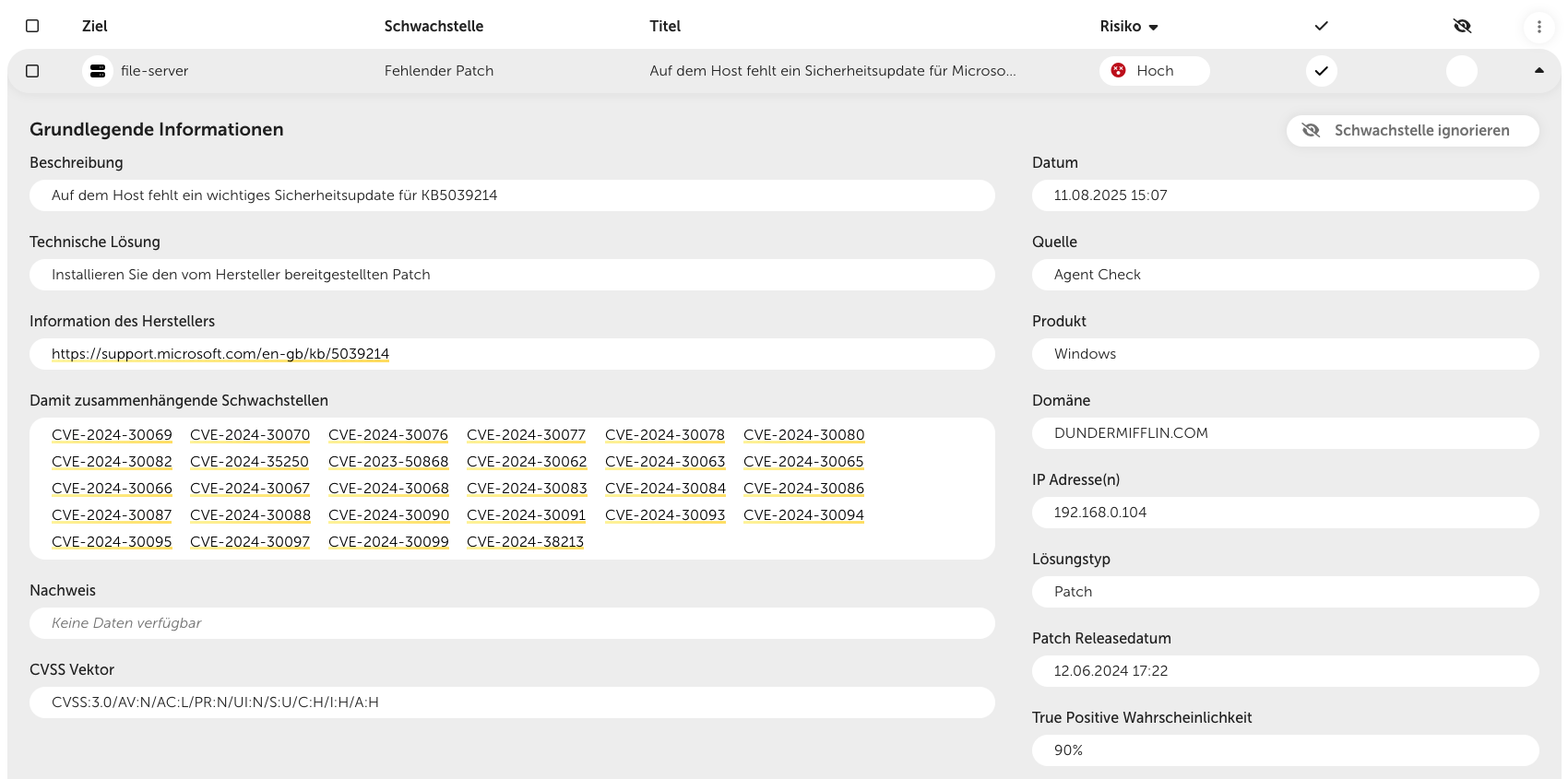

Mit einem Klick auf eine Schwachstelle gelangen Sie eine Ebene tiefer und erhalten detaillierte Informationen dazu. Je nach Zieltyp und Art der Schwachstelle können die angezeigten Infos leicht variieren. Typischerweise können hier aber folgende Details ersichtlich sein:

Eine allgemeine Beschreibung der Schwachstelle

Die empfohlene Technische Lösung, um die Schwachstelle zu beheben

Ein Link zu weiterführenden Informationen des Herstellers – wird nur bei Schwachstellen angezeigt, die sich auf ein bestimmtes Produkt beziehen

Eine Liste der Damit zusammenhängenden Schwachstellen – dies trifft auf Schwachstellen zu, zu denen mehrere CVE-IDs zugeordnet werden können

Der technische Nachweis, der angibt auf welcher Basis die Erkennung der Schwachstelle stattgefunden hat

CVSS Vektor zur Beurteilung der Kritikalität

Die Schwachstellen ID – wird dann angezeigt, wenn sich die Schwachstelle einer bestimmten CVE-ID zuordnen lässt (vgl. “Damit zusammenhängende Schwachstellen”)

Das Datum, wann die Schwachstelle auf dem Ziel das erste Mal gefunden wurde

Die Quelle, bei welcher Checkmethode die Schwachstelle gefunden wurde

Der Lösungstyp der Schwachstelle (z.B. “Patch”)

Wenn eine Schwachstelle durch einen Patch behoben werden kann, wird hier das Patch Releasedatum angezeigt

True Positive Wahrscheinlichkeit – Prozentsatz, der angibt, wie wahrscheinlich es ist, dass die Schwachstelle tatsächlich vorhanden ist (siehe Herausfiltern von False Positives)

Für jede Schwachstelle wird eine individuelle Risikobewertung erstellt, die sich aus folgenden Faktoren zusammensetzt:

Schweregrad (CVSS)

Zur Bestimmung des Schweregrads verwenden wir CVSS (Common Vulnerability Scoring System). Dieser Score berücksichtigt verschiedene Metriken wie die Auswirkungen auf die Vertraulichkeit, Integrität und Verfügbarkeit von Daten sowie die Komplexität der Ausnutzung der Schwachstelle.

Eintrittswahrscheinlichkeit (EPSS)

Wir verwenden EPSS (Exploit Prediction Scoring System) um die Eintrittswahrscheinlichkeit zu bestimmen. Dabei wird täglich mithilfe von künstlicher Intelligenz ermittelt, wie wahrscheinlich es ist, dass die entdeckte Schwachstelle innerhalb der nächsten 30 Tage von einem Angreifer ausgenutzt wird. Dies hängt von verschiedenen Faktoren ab, wie zum Beispiel der Dauer, für die die Schwachstelle bekannt ist, dem Vorhandensein eines Exploit-Codes und der Existenz von Security-Scannern, die nach der Schwachstelle suchen.

Bekannte ausgenutzte Sicherheitslücke (CISA KEV)

Der Katalog von CISA's Known Exploited Vulnerabilities (KEV) zeigt, ob eine Schwachstelle bereits erfolgreich ausgenutzt wurde, sowie Schwachstellen, die mit Ransomware-Kampagnen in Verbindung stehen.

Asset Wert

Der Asset Wert spiegelt den finanziellen, operativen oder strategischen Wert eines bestimmten Ziels innerhalb einer Organisation wider. Er spielt eine zentrale Rolle bei der Risikobewertung und der Priorisierung von Sicherheitsmaßnahmen. Asset Werte für einzelne Ziele lassen sich im Menüpunkt Infrastruktur konfigurieren. Außerdem können in den allgemeinen Einstellungen Asset Standardwerte für die unterschiedlichen Zieltypen festgelegt werden.

Am unteren Ende der Detailansicht können Sie direkt empfohlene Maßnahmen zur jeweiligen Schwachstelle planen.