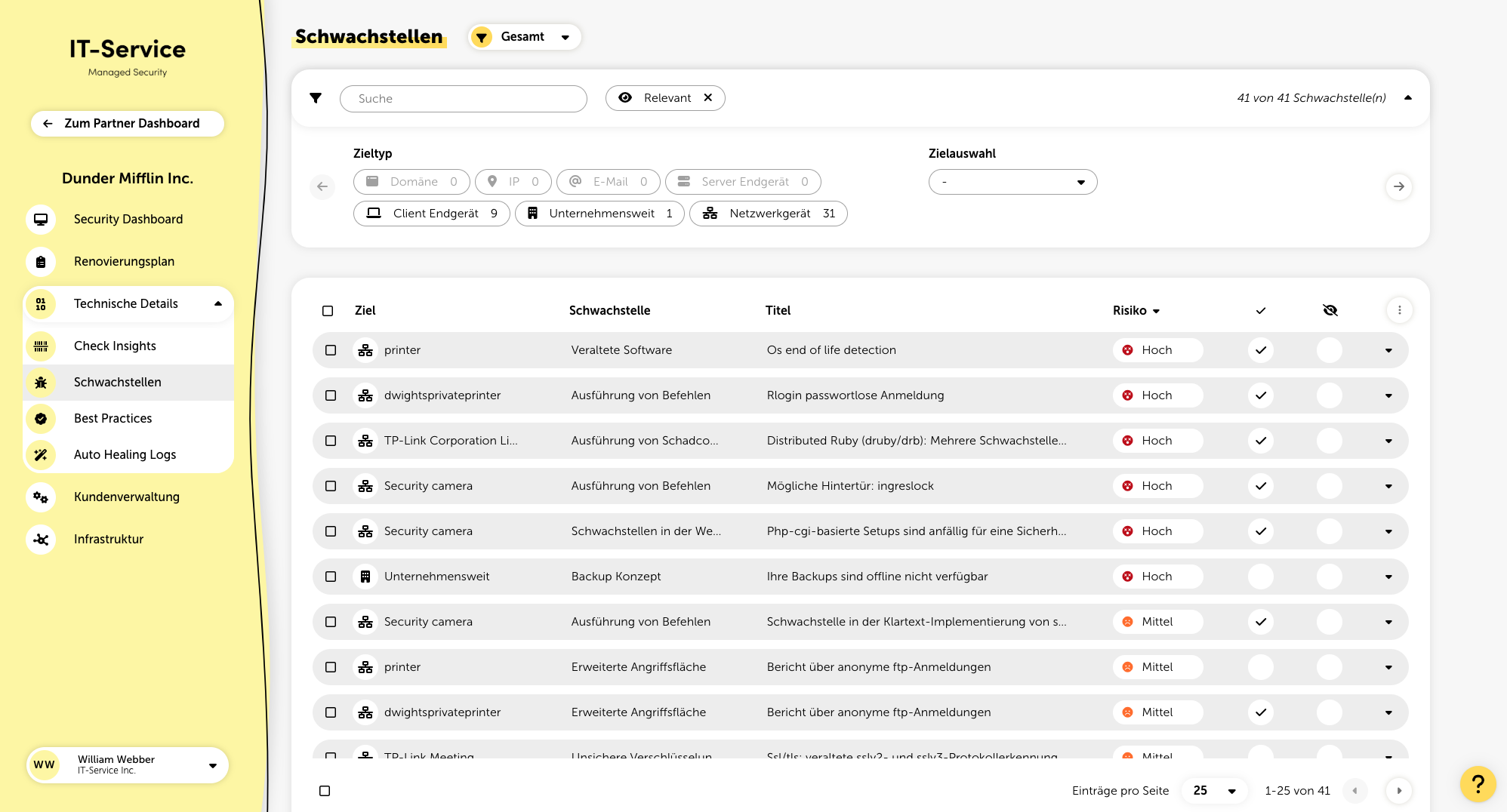

Nel menu "Vulnerabilità" nei dettagli tecnici trovi un elenco di tutte le vulnerabilità trovate, inclusa la descrizione tecnica e come risolverle. Puoi esportare facilmente questi dati come file CSV e usarli come aiuto per le implementazioni tecniche.

Nel pannello dei filtri è possibile filtrare le vulnerabilità in base al tipo di obiettivo, agli obiettivi specifici, alla valutazione del rischio, al valore delle risorse, alle misure, ai prodotti e alla rilevanza. Inoltre, la ricerca testuale completa permette di filtrare anche per vulnerabilità specifiche, incluse le ricerche per CVE-IDs.

Nell’elenco puoi vedere queste informazioni per ogni vulnerabilità:

Nome dell'obiettivo (obiettivo concreto o vulnerabilità aziendale)

Descrizione della vulnerabilità (categoria generale)

Titolo (nome della vulnerabilità specifica)

Valutazione del rischio (suddiviso in alto, medio e basso)

Indicatore se è prevista una misura per la vulnerabilità

Opzionale: Segnala la vulnerabilità come risolta

Indicatore se la vulnerabilità è stata ignorata

Può succedere che l’implementazione di una misura non sia rilevabile in modo automatico, ad esempio per la vulnerabilità “Dati utente compromessi”. Per questa situazione è stato introdotto il pulsante "Segna come risolta". Questo segna manualmente la vulnerabilità come risolta, la rimuove dall’elenco e anche dopo una nuova scansione non ricompare.

Se ad esempio vengono scoperti nuovi password utente compromessi, appare una nuova vulnerabilità.

Quando espandi una vulnerabilità, puoi scegliere di ignorarla. Da quel momento, la vulnerabilità non ha più nessun effetto sulla valutazione complessiva della tua sicurezza.

Per poter vedere chi, quando e perché ha ignorato una certa vulnerabilità, viene registrato in automatico quale utente l’ha ignorata e quando. In più, puoi anche aggiungere una nota interna se vuoi.

Le vulnerabilità si possono anche ignorare globalmente. Per farlo, clicca nel popup nella sezione “Ignora globalmente” sull’interruttore "Attiva". La vulnerabilità ignorata globalmente viene poi mostrata a livello partner nelle impostazioni generali e può anche essere rimossa da questa lista.

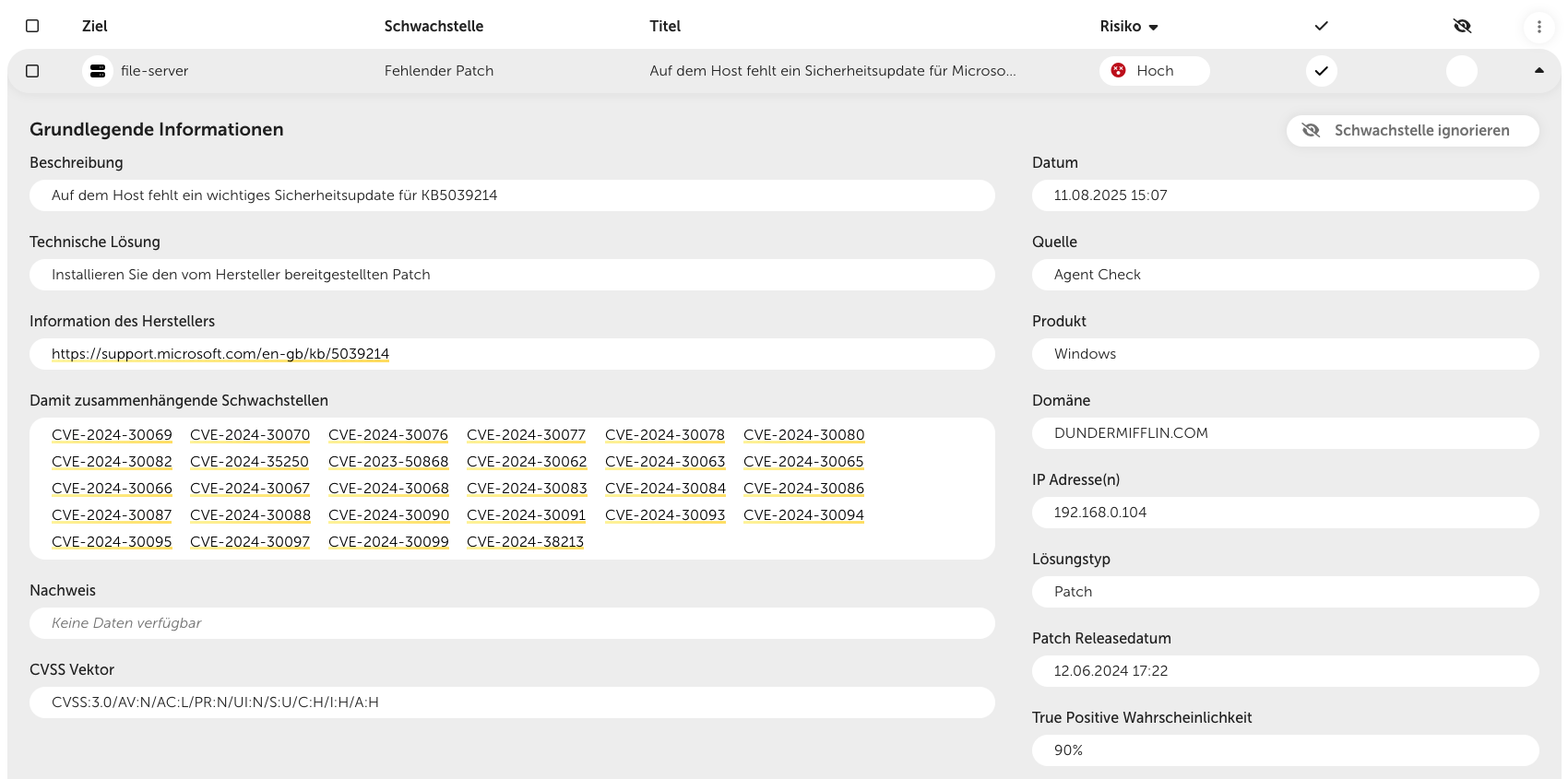

Se fai clic su una vulnerabilità, vai un livello più in profondità e ottieni informazioni dettagliate a riguardo. A seconda del tipo di destinazione e del tipo di vulnerabilità, le info mostrate possono cambiare un po’. Di solito qui puoi vedere questi dettagli:

Una descrizione generale della vulnerabilità

La soluzione tecnica consigliata per risolvere la vulnerabilità

Un link a ulteriori informazioni del produttore – viene mostrato solo per vulnerabilità che riguardano un prodotto specifico

Una lista delle vulnerabilità correlate – vale per le vulnerabilità a cui possono essere associate più CVE-ID

La prova tecnica, che indica su quale base è stata rilevata la vulnerabilità

Vettore CVSS per valutare la criticità

La ID della vulnerabilità – viene visualizzata quando la vulnerabilità può essere collegata a una CVE-ID specifica (vedi “vulnerabilità correlate”)

La data, in cui la vulnerabilità è stata trovata per la prima volta sull'obiettivo

La fonte, tramite quale metodo di verifica è stata individuata la vulnerabilità

Il tipo di risoluzione della vulnerabilità (es. “Patch”)

Se una vulnerabilità può essere risolta con una patch qui viene mostrata la data di rilascio della patch

Probabilità di true positive – Percentuale che indica quanto è probabile che la vulnerabilità sia effettivamente presente (vedi Esclusione dei falsi positivi)

Per ogni vulnerabilità viene fatta una valutazione del rischio individuale composta dai seguenti fattori:

Gravità (CVSS)

Per definire la gravità usiamo il CVSS (Common Vulnerability Scoring System). Questo punteggio tiene conto di varie metriche, come l’impatto su confidenzialità, integrità e disponibilità dei dati, e la complessità per sfruttare la vulnerabilità.

Probabilità di sfruttamento (EPSS)

Usiamo l’EPSS (Exploit Prediction Scoring System) per stimare la probabilità di sfruttamento. Ogni giorno con l’intelligenza artificiale viene calcolato quanto è probabile che la vulnerabilità scoperta venga sfruttata entro i prossimi 30 giorni da un attaccante. Questo dipende da vari fattori, come da quanto tempo la vulnerabilità è conosciuta, se esistono exploit pubblici e se ci sono scanner di sicurezza che la cercano.

Vulnerabilità sfruttate note (CISA KEV)

Il catalogo delle Vulnerabilità Sfruttate Note (KEV) di CISA indica se una vulnerabilità è già stata sfruttata con successo e mostra anche le vulnerabilità legate a campagne di ransomware.

Valore asset

Il valore dell’asset riflette il valore finanziario, operativo o strategico di un certo obiettivo all’interno di un’organizzazione. È fondamentale per valutare i rischi e scegliere le priorità delle misure di sicurezza. I valori asset per i singoli obiettivi si possono configurare nel menu Infrastruttura. Puoi anche impostare i valori predefiniti degli asset per i vari tipi di obiettivi nelle impostazioni generali.

In fondo alla vista dettagli puoi pianificare direttamente le azioni consigliate per la singola vulnerabilità.